בשבועות האחרונים דיווחה סופוס דיווחה על התקפות של תוכנות הכופר DearCry ו-Black Kingdom. כעת, החברה מפרסמת מחקר חדש בשם "שרתי Exchange מספקים אירוח לחוטפי-קריפטו כדי לתקוף שרתים אחרים". הדוח מפרט כיצד תוקף לא ידוע, xmr-stak, נגזרת של כורה הקוד הפתוח הלגיטימי לשימוש Monero, הותקן על גבי שרת Exchange פרוץ, ושימש כדי לתקוף שרתי Exchage אחרים שלא עברו עדכון כנגד חולשות ProxyLogon.

המפעילים שמאחורי ההתקפה מכנים את הנגזרת החדשה QuickCPU, כנראה כדי לבלבל את המטרות ולגרום להם לחשוב כי מדובר בכלי האופטימיזציה החדש והלגיטימי בקוד פתוח Quick CPU. האלמנט המעניין בהתקפה זו, שנראה כעוד ניסיון אופורטוניסטי לנצל את הבאגים לפני תיקונם, הוא שמטען התוקף מתארח בעצמו בשרת Exchange נגוע.

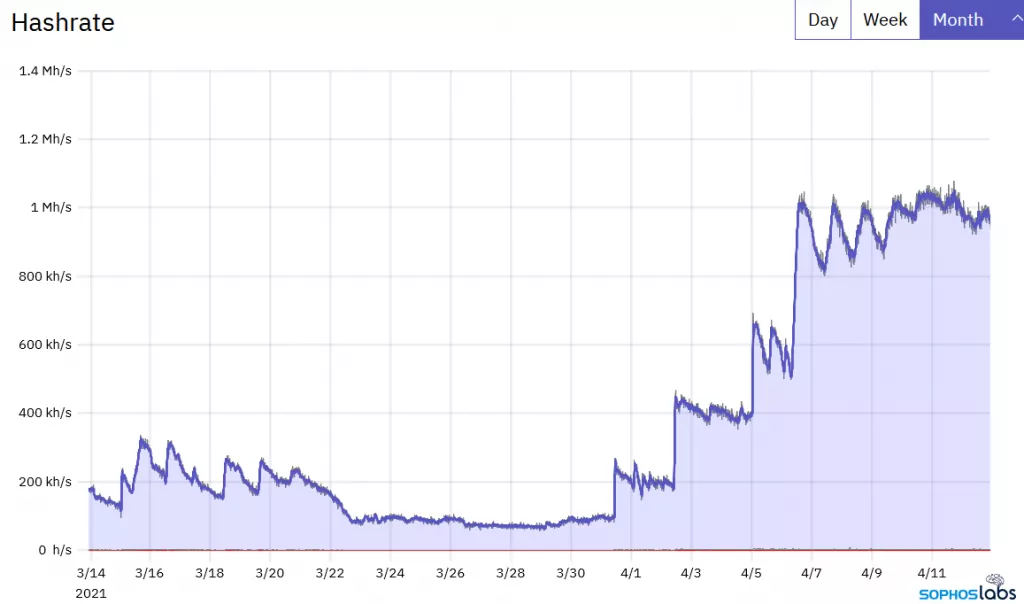

על פי אנדרו ברנדט, חוקר איומים ראשי בסופוס, "לחלק מההתקפות שמנסות לנצל את החולשות של ProxyLogon לקח כמעט שבוע להופיע. אך כורי מטבעות קריפטוגרפים החלו לפגוע בשרתים עם המטענים שלהם תוך שעות מרגע שדווחה הפרצה ופורסמו עדכוני האבטחה. 'QuickCPU', נגזרת של xmr-stak Monero, אינו יוצא דופן. ניתוח של הקמפיין הזה מראה כי שווי הכרייה הוזרם אל הארנק של התוקפים ב- 9 במרץ, כשמיד לאחר מכן צנח במהירות היקף ההתקפה. הדבר מצביע על כך שאנו עדים להתקפה נוספת שהיא אופורטוניסטית ואולי גם ניסיונית, ואשר נבנתה בחיפזון כדי להרוויח כסף מהיר לפני שיתבצע עדכון נרחב.

לדברי ברנדט, "מה שהופך את ההתקפה הזו ליוצאת דופן הוא העובדה שהמפעילים התקינו את המטען לכריית קריפטו על גבי שרת Exchange פגוע, ואז השתמשו בו כפלטפורמה להפצת כורים זדוניים נוספים אל שרתים פגיעים אחרים. התוקפים הטמיעו מגוון טכניקות נפוצות כדי להימנע מחשיפה. הם התקינו את כלי הכרייה בזיכרון כדי לשמור אותם מחוץ לטווח סריקות האבטחה, כאשר לאחר מכן הם מוחקים את קבצי ההתקנה וההגדרה לאחר השימוש. הם גם משתמשים בהצפנת תעבורה כדי לתקשר עם הארנק הקריפטוגרפי שלהם. כתוצאה מכך, עבור רוב הקורבנות הסימן הראשון לפגיעה היה רק ירידה משמעותית בעוצמת העיבוד. שרתים שעדיין לא עברו עדכון יכולים להיות במצב פגיע זה במשך פרק זמן משמעותי לפני שמתברר היקף הפגיעה.

"מגינים צריכים לנקוט בצעדים דחופים כדי להתקין את העדכונים של מיקרוסופט וכדי למנוע ניצול של שרת ה- Exchange. עם זאת, עדכון אינו מספיק בפני עצמו – ארגונים צריכים לקבוע מהי החשיפה הרחבה שלהם, ולטפל בה, כדי שלא יוותרו חשופים להתקפות מאוחרות יותר. לדוגמא, אדמינים צריכים לסרוק את שרת ה- Exchange אחר web shells ולנטר שרתים אחר כל תהליך חריג שיופיע משום מקום. שימוש בהיקף גבוה במעבד מצד תוכנה שאינה מוכרת יכול להיות סימן לפעילות כריית קריפטו או לפעילות של תוכנת כופר. אם לא ניתן לעשות זאת, יש לנטר את השרת באופן הדוק עד שמבצעים הגירה של נתוני Exchange לשרת מעודכן, ואז לנתק את השרת הישן מהרשת".

פתרונות Sophos Intercept X ו- Sophos Intercept X with EDR מגינים מפני איומים המנסים לנצל את פגיעויות ProxyLogon.